随着Sybase被完全整合到SAP下,Sybase原来的支持网站被SAP Support Portal取代。

只有购买了SAP服务的用户才能使用账号登录SAP Support Portal进行介质下载、补丁升级、报Incident等。

目前,原Sybase所有产品(包括:Adaptive Server Enterprise、Sybase IQ、Replication Server、PowerDesigner等)的官方手册仍然可以从https://infocenter.sybase.com/help/index.jsp进行浏览或下载。暂不清楚该网站https://infocenter.sybase.com/help/index.jsp何时会被完全迁移到SAP Support上!

Sybase官方手册英文版有html和pdf两种格式,而中文版手册只有pdf一种格式。为了国内Sybase用户更方便、快捷地搜索Sybase常见产品的官方手册内容,特将中文版Sybase官方手册转为html格式!

Sybase产品官方手册中文版的html格式所有内容的版权归SAP公司所有!本博客站长是Sybase数据库的铁杆粉丝!

如有Sybase数据库技术问题需要咨询,请联系我!

以下官方手册为ASE 15.7 ESD#2中文版:

- 新增功能公告 适用于 Windows、Linux 和 UNIX 的 Open Server 15.7 和 SDK 15.7

- 新增功能摘要

- 新增功能指南

- ASE 15.7 发行公告

- 配置指南(windows)

- 安装指南(windows)

- 参考手册:构件块

- 参考手册:命令

- 参考手册:过程

- 参考手册:表

- Transact-SQL® 用户指南

- 系统管理指南,卷 1

- 系统管理指南,卷 2

- 性能和调优系列:基础知识

- 性能和调优系列:锁定和并发控制

- 性能和调优系列:监控表

- 性能和调优系列:物理数据库调优

- 性能和调优系列:查询处理和抽象计划

- 性能和调优系列:使用 sp_sysmon 监控 Adaptive Server

- 性能和调优系列:利用统计分析改进性能

- 程序员参考 jConnect for JDBC 7.0.7

- Adaptive Server Enterprise 中的 Java

- 组件集成服务用户指南

- Ribo 用户指南

- 内存数据库用户指南

- Sybase Control Center for Adaptive Server® Enterprise

- 安全性管理指南

- 实用程序指南

审计系统包括:

• sybsecurity 数据库,包括全局审计选项和审计追踪

• 内存中的审计队列;在审计记录被写入到审计追踪中之前,将其发 送到队列中

• 用于管理审计的配置参数

• 用于管理审计的系统过程

sybsecurity 数据库

sybsecurity 数据库是在审计安装过程中创建的。除 model 数据库中的所 有系统表外,它还包括用来跟踪整个服务器范围内审计选项的 sysauditoptions 系统表和用于审计追踪的系统表。

sysauditoptions 包含全局审计选项的当前设置,例如是否为磁盘命令、 远程过程调用、用户定义的即席审计记录或所有安全性相关事件启用了 审计。这些选项会影响整个 Adaptive Server。

审计追踪

Adaptive Server 在名为 sysaudits_01 到 sysaudits_08 的系统表中存储审计 追踪。安装审计时,需要确定要安装的审计表的数量。例如,如果选择 使用两个审计表,其名称分别为 sysaudits_01 和 sysaudits_02。在任何给 定时间,只有一个审计表是当前审计表。 Adaptive Server 将所有审计数 据都写入当前审计表中。系统安全员可以使用 sp_configure 来设置 (或 更改)哪个审计表为当前表。

Sybase 建议使用两个或两个以上审计表,且每个表都位于单独的审计设 备上。这样就可以建立一个稳定运行的审计过程来存档和处理审计表, 而不会丢失审计记录并且不需要手动干预。

![]()

警告! Sybase 强烈反对在生产系统中仅使用一个审计表。如果仅使用 一个审计表,会有可能丢失审计记录。如果由于系统资源有限而必须仅 使用一个审计表,则请参见 第 345 页上的 “单表审计” 以获得有关说 明。

![]()

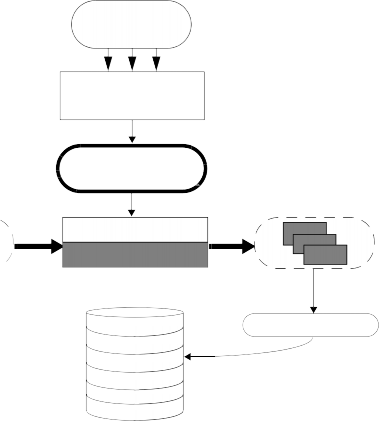

图 10-1 显示了审计进程如何处理多个审计表。

图 10-1:使用多个审计表进行审计

![]()

![]()

用户进程

审计队列

![]()

![]()

![]()

审计进程

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

空审计表的池 当前活动的审计表 已满审计表的池

存档

另一设备上的数据库

(然后执行常规的转储和装载)

审计系统将来自内存中的审计队列的审计记录写入到当前审计表中。当 前审计表将近充满时,一个阈值过程可自动将该表存档到另一数据库 中。使用 dump 和 load 命令,可以对存档数据库进行备份和恢复。使用 存档数据库访问权限以只读方式访问备份中的已存档审计表。请参见

《系统管理指南:第二卷》中的第 14 章 “存档数据库访问”。有关管理 审计追踪的详细信息,请参见 第 337 页上的 “设置审计追踪管理 ”。

当被审计的事件发生时,首先向内存中的审计队列增加一条审计记录。 该记录一直保留在内存中,直到被审计进程写入审计追踪。用户可使用 sp_configure 的 audit queue size 参数配置审计队列的大小。

配置审计队列的大小之前,应综合考虑在系统崩溃时丢失队列中的记录 的风险以及队列充满时性能降低的风险。只要审计记录在队列中,如果 系统崩溃,记录就有可能丢失。然而,如果队列频繁充满,则整个系统 的性能都会受影响。如果在用户进程尝试生成一条审计记录时审计队列 已满,则该进程将休眠,直至队列中有可用空间为止。

![]()

注释 由于不会将审计记录直接写入审计追踪,因此不能期望审计记录 会立即被存储到当前审计表中。

![]()

可以使用下面这些配置参数来管理审计进程:

• auditing — 启用或禁用整个 Adaptive Server 的审计。此参数在执行

sp_configure 后立即生效。只有在启用此参数后,审计才会发生。

• audit queue size — 确定审计队列的大小。由于此参数会影响内存分 配,所以需重新启动 Adaptive Server 后才会生效。

• suspend audit when device full — 控制在审计设备充满时审计进程的行 为。此参数在执行 sp_configure 后立即生效。

• current audit table — 设置当前审计表。此参数在执行 sp_configure 后 立即生效。

审计 grant 和 revoke 命令

审计 grant 和 revoke 命令时,命令文本将写入审计记录 extrainfo 列的位置 2。过滤除下述内容以外的全部注释:"/* audit comment */" 或带中括号, 例如 "[/* audit comment */]" 。将过滤多余空格。有关详细信息,请参见 “读取 extrainfo 列 ”。

如果 grant 或 revoke 命令在存储过程内部执行,则改为写入被授予者和 已授予权限。

以下是 grant role sso_role to user1 审计记录 extrainfo 列的一个示例:

sa_role sso_role oper_role sybase_ts_role mon_role; grant role sso_role to user1; ; ; ; ; sa/ase;

以下是 revoke role sso_role from user1 审计记录 extrainfo 列的一个示例:

sa_role sso_role oper_role sybase_ts_role mon_role; revoke role sso_role from user1; ; ; ; ; sa/ase;

审计 DML 语句

对于应用谓词特权的 DML 语句, Predicates Applied:<predicate id> 将写入 审计记录的 extrainfo 列。

以下是 select 语句审计记录的一个示例,已将两项谓词特权授予于表 t1

上的 user1:

; SELECT; ; ; Predicates Applied:t1_qx8WwJltv#Co, t1_eb#rxg5pnV76; ; user1/ase;

审计登录和登录配置文件命令

审计登录和登录配置文件命令时,全文本将放置在 extrainfo 列中,并将 敏感参数设成掩码。

以下是 create login 语句审计记录的示例:

create login test1 with passwd joe default database master

go

select event,extrainfo from sybsecurity..sysaudits_01 where event=103

go

event extrainfo

-------------------------------------------

103 sa_role sso_role oper_role sybase_ts_role; create login test1 with passwd ****** default database master;

; ; ; ; sa/ase;

以下是 create login 语句审计记录的一个示例,包含 varchar @pass 的

declare 语句。

declare @pass varchar(30) select @pass = "greatSecret"

create login test3 with passwd @pass default database master

go

select event,extrainfo from sybsecurity..sysaudits_01 where event=103

go

event extrainfo

-------------------------------------------

103 sa_role sso_role oper_role sybase_ts_role; create login test3 with passwd @pass default database master;

; ; ; ; sa/ase;

以下是包含加密口令的 create login 语句审计记录的示例:

create login test4 with encrypted passwd 0xc00749c449a5dd4922a59b025c605c80efe26a9235710e18b4ee db31b32edae356d57a4d86a57388f73c default database master

go

select event,extrainfo from sybsecurity..sysaudits_01 where event=103

go

event extrainfo

-------------------------------------------

103 sa_role sso_role oper_role sybase_ts_role; create login test4 with encrypted passwd ****** default database master; ; ; ; ; sa/ase;

以下是 alter login 语句审计记录修改口令的示例:

alter login test1 with passwd joe123 modify passwd myPass123

go

select event,extrainfo from sybsecurity..sysaudits_01 where event=138

go

event extrainfo

-------------------------------------------

138 ; alter login test1 with passwd ****** modify passwd

******; ; ; ; ; test1/ase;

以下是登录配置文件 joe_lp 审计记录的示例:

create login profile joe_lp go

alter login profile joe_lp modify default database "sybsystemprocs"

go

drop login profile joe_lp

select event,extrainfo from sybsecurity..sysaudits_01 where event in (137, 140, 141)

go

event extrainfo

-------------------------------------------

138 ; sa_role sso_role oper_role sybase_ts_role; create login profile vivekk_lp; ; ; ; ; sa/ase;

140 ; sa_role sso_role oper_role sybase_ts_role; alter login profile vivekk_lp modify default database "sybsystemprocs"; ; ; ; ; sa/ase;

141 ; sa_role sso_role oper_role sybase_ts_role; drop login profile vivekk_lp; ; ; ; ; sa/ase;

审计存储过程

审计存储过程执行时,如果该过程创建时使用了 execute as owner 或 execute as caller,则信息将写入审计记录 extrainfo 部分的位置 2。在 extrainfo 部分的第 5 部分中,用户名将作为曾适用的所有者或被授予者 写入。

以下是数据库所有者所有的、由用户 Joe 执行的 extrainfo 列的示例,其 创建时使用了 execute as caller:

; EXECUTE AS CALLER; ; ; procedure caller = joe ; ; ;

以下是 Billy 所有过程的 extrainfo 列的一个示例,其创建时使用了

execute as owner:

; EXECUTE AS OWNER; ; ; procedure owner = billy ; ; ;

用于审计的系统过程

• sp_audit — 启用和禁用审计选项。这是建立待审计事件所需的唯一 系统过程。

• sp_displayaudit — 显示活动的审计选项。

• sp_addauditrecord — 将用户定义的审计记录 (注释)添加到审计追 踪中。只有在系统安全员使用 sp_audit 启用即席审计后,用户才能 添加这些记录。

在源代码控制系统中管理已部署资源

Sybase 建议:所有由用户创建的与 Adaptive Server 部署相关联的源文件 应由第三方资源控制系统 (SCCS、 RCS、 Clearcase、 Perforce 等)进行 管理。进而建议自动部署这些文件,可使用物料清单和脚本,以可靠 和可重复的方式安装这些文件。建议在资源控制系统内维护脚本资源 本身。

审计配置更改 Sybase 还建议对 Adaptive Server 配置的更改进行审计。有两种方式可以 启用 sp_configure 所进行的配置更改的审计:

• 使用 sp_configure 对象上的审计选项 exec_procedure,以直接审计 sp_configure,

• 使用审计选项 security,它包含由 sp_configure 与其他过程所进行的 配置更改。

要捕获对配置文件直接进行的配置更改,请使用操作系统提供的配置文 件文件系统审计。

按照操作系统供应商的建议启动配置文件审计。 例如:

• 关于 Linux 2.6 kernel,使用 auditd(8) 守护进程和相关实用程序

auditctl、 ausearch 和 aureport。

• 关于 AIX,在 /etc/security/audit/config 中对审计系统进行配置,并使 用审计 start 命令启动审计系统。 AIX 系统可参考 IBM 红皮书 “Accounting and Auditing on AIX 5L”。

• 在 Windows 平台上,在 “安全性” (Security) 选项卡中设置属性, 以启用对文件和文件夹的审计。例如,右键单击文件或文件夹,然 后选择 “属性” (Properties) > “安全性” (Security) > “高级” (Advanced) > “审计” (Auditing) 并按照对话框中的提示进行操作。 有关 Windows 平台的详细信息,请访问 Microsoft 支持站点。

Sybase SQL Anywhere数据库恢复工具ReadASADB:

之前就已经研发成功了能够从Sybase SQL Anywhere的DB文件中恢复数据的工具: ReadASADB。此工具支持ASA v5.0, v6.0, v7.0, v8.0, v9.0, v10.0, v11.0, v12.0, v16.0, v17.0等版本。

能够从损坏的SQL Anywhere数据文件(.db)和UltraLite数据文件(.udb)上提取数据的非常规恢复工具。

恢复Sybase SQL Anywhere的工具在国内处于领先水平。

Sybase SQL Anywhere数据库恢复工具ReadASADB功能

能够从损坏的SQL Anywhere数据文件(.db)和UltraLite数据文件(.udb)上提取数据的非常规恢复工具

- 适用于所有的SQL Anywhere版本 包括:5.x,6.x,7.x,8.x,9.x,10.x,11.x,12.x,16.x,17.x

- 适用于所有的UltraLite版本

- 能够恢复出来表结构和数据

- 能够恢复自定义数据类型

- 能够恢复存储过程等对象的语法

- 能够导出到目标数据库

- 能够导出到SQL文件并生成导入脚本

- 支持多种字符集,包括:cp850、cp936、gb18030、utf8等

- 能够恢复未加密或者简单加密类型的数据

- 简单易用

- 限制:不支持AES加密的数据文件

SQL Anywhere数据库非常规恢复工具ReadASADB使用介绍

Sybase SQL Anywhere数据库恢复工具ReadASADB适用场景

各种误操作:

- 误截断表(truncate table)

- 误删除表(drop table)

- 错误的where条件误删数据

- 误删除db或log文件

- 误删除表中的字段

Sybase SQL Anywhere数据库恢复工具ReadASADB的应用场景:

1.因为物理磁盘故障、操作系统、系统软件方面或者掉电等等原因导致的Sybase SQL Anywhere数据库无法打开的情况;

2.误操作,包括truncate table,drop table,不正确的where条件导致的误删除等;

Sybase SQL Anywhere无法打开时,比较常见的错误是:Assertion failed。

如:

1、Internal database error *** ERROR *** Assertion failed:201819 (8.0.1.2600) Checkpoint log: invalid bitmap page -- transaction rolled back

2、Internal database error *** ERROR *** Assertion failed:201819 (8.0.1.2600) Page number on page does not match page requested -- transaction rolled back

3、Internal database error *** ERROR *** Assertion failed:200502 (9.0.2.2451) Checksum failure on page 23 -- transaction rolled back

4、File is shorter than expected

5、Internal database error *** ERROR *** Assertion failed: 201116 Invalid free list index page found while processing checkpoint log -- transaction rolled back

6、*** ERROR *** Assertion failed: 51901 Page for requested record not a table page or record not present on page

7、*** ERROR *** Assertion failed: 201417 (7.0.4.3541) Invalid count or free space offset detected on a table page

8、Internal database error *** ERROR *** Assertion failed: 201425 (8.0.3.5594) Invalid count or free space offset detected on a free list page -- transaction rolled back.

9、Internal database error *** ERROR *** Assertion failed: 100702 (8.0.1.2600) Unable to modify indexes for a row referenced in rollback log -- transaction rolled back

Sybase ASE数据库恢复工具READSYBDEVICE:

一个不依赖数据库管理系统、直接从Sybase数据库设备文件上提取数据的业内领先的恢复工具!能够从损坏的Sybase ASE设备文件(.dat)上提取数据的非常规恢复工具。

Sybase ASE数据库恢复工具READSYBDEVICE的主要功能:

- 被勒索病毒加密数据文件及备份文件情况下的恢复;

- 系统崩溃只剩下数据文件的情况下的恢复,甚至数据库文件不存在而只有损坏的备份文件情况下的恢复;

- 因断电、硬盘坏道等造成数据库文件损坏情况下的恢复;

- delete数据恢复、误update数据恢复、误删除表(drop)恢复、误truncate表恢复 等;

- 各种Sybase内部系统表损坏、索引错误的修复;

- master数据库损坏而无法正常运行情况下的恢复;

- Sybase数据库被标记为可疑,不可用等情况的恢复;

- Sybase数据库中数据文件内部出现坏块情况下的恢复;

- Sybase数据库无数据文件但有日志文件的情况下的恢复;

- Sybase数据库只有数据文件无任何日志文件的情况下的恢复;

- Sybase数据文件被误删除情况下的碎片提取恢复;

- 磁盘阵列上的Sybase数据库被误格式化情况下的数据库恢复;

- 数据库sysobjects等系统表损坏无法正常应用情况下的恢复;

- Sybase数据库还原数据库出现失败情况下的恢复;

- Sybase数据库只剩下损坏的备份文件情况下的恢复。

Sybase ASE数据库恢复工具READSYBDEVICE支持的版本:

Sybase ASE 11.0.x,11.5.x,11.9.x,12.0.x,12.5.x,15.0.x,15.5.x,15.7.x,16.0.xSQL Server数据库恢复工具SQLRescue:

一个不依赖数据库管理系统、直接从SQL Server数据库文件上提取数据的业内领先的恢复工具!能够从损坏的SQL Server数据库文件(.mdf)上提取数据的非常规恢复工具。

SQL Server数据库恢复工具SQLRescue的主要功能:

- 系统崩溃只剩下数据文件的情况下的恢复,即无日志文件或者日志文件损坏情况下的恢复;

- 断电导致数据库文件损坏情况下的恢复;

- 硬盘坏道造成数据库损坏情况下的恢复;

- 数据文件内部存在坏页情况下的恢复;

- 企业管理器误删除数据表记录,管理软件误删除数据表记录的恢复;

- 并闩锁错误、格式化、误删除后导致软件不能使用的情况;

- 无法读取并闩锁页sysindexes失败情况下的修复;

- 数据文件被误删除情况下的碎片提取恢复;

- 系统表损坏、索引错误、误删除数据库表、删除记录的数据找回;

- master数据库损坏而无法正常运行情况下的恢复;

- 数据文件无法附加情况下的数据恢复;

- 数据库被标记为可疑,质疑,不可用等情况的恢复;

- 数据库sysobjects等系统表损坏情况下的恢复;

- 数据被误(drop、delete、truncate)删除表数据的恢复,误update后的数据恢复等;

- 还原时报一致性错误,错误823等情况下的数据恢复,各种错误提示的数据库文件修复;

- 数据库被误格式化等情况下的数据库恢复;

- 日志收缩造成数据库损坏情况下的恢复;

- 仅剩损坏的备份文件情况下的恢复。

SQL Server数据库恢复工具SQLRescue技术特点:

只要SQL Server数据库的数据文件存在,我们就有办法帮您从数据文件中找回重要数据。- 从数据文件中直接恢复数据

- 不能附加时直接恢复数据并生成新的数据库

- 系统表损坏的数据库修复

- 快速修复SQL 823错误、连接中断错误

SQL Server数据库恢复工具SQLRescue支持的版本:

Microsoft SQL Server 7.0, 2000, 2005, 2008, 2008R2, 2012, 2014, 2016, 2017,2019。+-------------------------------------华丽的分割线-------------------------------------------------------------------------